آموزش Filter Rule در firewall میکروتیک

ما در فیلتر رول Filter Rule قوانینی را تعیین می کنیم که با استفاده از این قوانین دسترسی به سایت ها را محدود و حتی می توانیم فایل ها را هم block کنیم

در این مبحث اول تمام اپشن هایی که فیلتر رول مورد استفاده قرار می گیرند را کاملا توضیح می دهیم ودر ادامه سناریو و فیلم های اموزشی برای شما قرار می دهیم

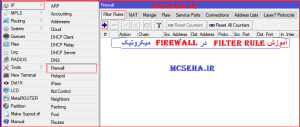

Filter Rule در firewall

از منوی ip گزینه firewall را انتخاب میکنیم

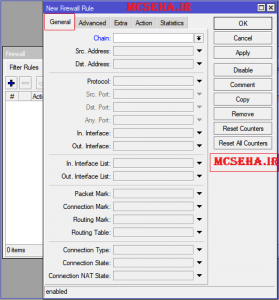

روی دکمه + کلیک می کنیم در New Firewall Rule قوانینی برای انواع packet ها اعمال میکنیم

اولین آپشن chain است

در میکروتیک ما سه تا مد chain داریم مد Forward و مد Input و مد output

و این رول ها داخل میکروتیک نوشته می شود و بر روی اینترفیس نیست و همین تفاوت را باسیسکو دارد

chain Forward

یعنی سورس و دستینیشن خارج از میکروتیک است در واقع پکتی که از بیرون آمده و قرار است از یک پورت دیگر ما خارج شود

chain input

یعنی پکتی که از بیرون امده و با خود میکروتیک کار دارد یعنی از یک سورس بیرونی به میکروتیک داخل می شود و به دستینیشن خود میکروتیک وارد می شود در واقع پکتی که به میکروتیک وارد می شود

نکته وقتی chain input است dst address نمی تواند خارج از میکروتیک باشد

پس باید یکی از ایپی های اینترفیس میکروتیک را تعریف کرده باشد یا در کل می توانیم خالی بگذاریم

chain output

یعنی پکتی که از سورس میکروتیک به سمت بیرون ارسال می شود یعنی مثلا از داخل میکروتیک google را ping کنیم

آموزش Filter Rule در firewall میکروتیک

src address

ما می توانیم داخل رول مان مشخص کنیم که اگر ip پکتی که دارد ارسال می شود سورس آدرس آن چی باشد سورس آدرس می تواند ip باشد یا می تواند یک رنج شبکه باشد

dst address

یعنی این پکتی که به میکروتیک وارد شده به کجا دسترسی داشته باشد

protocol

یعنی پروتکل پکت ارسال شده و کانکشن این پروتکل جی بود ما می توانیم مشخص کنیم که پروتکل icmp باشد یا igmp یا tcp یا udp

نکته :ما بیشتر با پروتکل Icmp و tcp و udp سرکار داریم

در صورتی که از protocol tcp استفاده کنید سه تا اپشن برای ما فعال می شود و سه تا اپشن هم غیر فعال می شوند

ptp

پروتکل های ptp که مورد استفاده قرار می کیرد را متمایز می کند bitorent

in:interface

in یعنی وارد شد در واقع مشخص می کند پکتی که ارسال شده از چه ether ی وارد شد

out interface

مشخص می کند که پکتی که ارسال شد از چه ether ی خارج شد out خارج شد

connection mark و routing mark و routin table

این ها در rout استفاده می شوند

packet mark

یعنی اگر پکت مارک …. داشته باشد

connection mark

و connection mark و routing table دارای مارک باشند

connection type

ما می توانیم نوع connection را انتخاب کنیم مثلا ftp و pptp و یا tftp

connection stat

ما با این اپشن زیاد کار داریم یعنی کسانی که با فایروال کار می کنند ما کلا 4 نوع کانکشن داریم

1-established 2- invalid 3-new 4-related

آموزش Filter Rule در firewall میکروتیک

تب بعدی address list است

توی فایروال می توانیم یک سری ادرس لیست address list تعریف کنیم که می توانیم یک سری ip address به آن اختصاص دهیم که مثلا بگوییم ip هایی که من مشخص می کنم داخل این ادرس لیست باشد

ما می توانیم ایپی های زیادی را داخل این ادرس لیست قرار دهیم و تو قسمت فایروال ازشون استفاده کنیم

مثلا در قسمت advance یک src address که می توانیم از ادرس لیست هامون استفاده کنیم

علامت ! این علامت در میکروتیک یعنی نباشد not

layer7

یعنی می توانیم پکت ها را بر اساس لایه 7 جداسازی کنیم

content

یعنی پکتی که ارسال می شود اگر شامل حروف هایی باشد مثلا اگر کلمه google را زدیم این کلمه داخل access list می افتد

connection byte

مشخص می کند که این کانکشن تعداد بایت هاش بیشتر از یک مقدار باشد فلان کار را انجام بده

icmp option

یعنی اگر پروتکل را روی icmp قرار دهیم می توانیم حتی ping و traceroute را می گیریم اگر به عنوان پکت شروع کننده و request بود فلان اکشن اتفاق بیفتد یا اگر echo reply بود این اتفاق بیفتد

تب extra

به عنوان مثال psd یعنی port stand destination را ببندیم و گذاریم کسی میکروتیک را port scan کند

connection limit

تعداد کانکشن هایی از سمت هاست برای ما ارسال می شوند از یک تعداد بیشتر بود فلان اتفاق بیفتد

آموزش Filter Rule در firewall میکروتیک

سربرگ action

Action

action یعنی اعمال کردن مثلا اگر این پکتی که انتخاب کردیم فلان خاصیت را داشت در نهایت چ عکس العملی رخ دهد

Accept

یعنی پذیرفتن مثلا اگر chain روی input بود و روی ping گذاشتیم و این پکت با این رول ما مچ شد اکشن accept باشد

add src to address

یک address list جدید بسازیم

add dst to address list

drop

کل پکت را دراپ drop می کند یعنی از عبور اون پکت جلوگیری می کند

jump

مثلا زمانی که ما چند تا رول می نویسیم و بگوییم مثلا اگر این اتفاق افتاد پرش کن سراغ یک رول دیگر

passthough

یعنی بعد از اینکه این رول را بررسی کردی به بقیه هم اجازه بررسی دهد

log

اکشن log هیچ کاری انجام نمی دهد به غیر از یک log برای ما تهیه می کند

reject

شبیه اکشن drop کار می کند با این تفاوت که یک مسیج هم ارسال می کند ولی واسه پکت ها همان drop اتفاق می افتد

return

یعنی از رول خارج شود

tarpit

غیر از اینکه اون پکت را drop می کند میاد اون کانکشن را هم busy میکند

آموزش Filter Rule در firewall میکروتیک

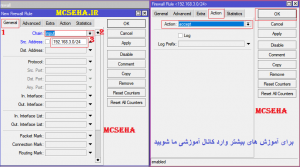

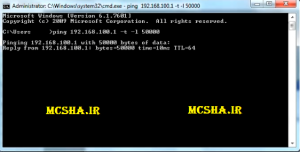

با استفاده از این رول ارتباط بکت ها از pc به روتر را بررسی می کنیم

گزینه new firewall rule

chain را برابر با input قرار می دهیم و src address را ایپی pc یا ایپی رنج شبکه ای که pc در ان قرار دارد را انخاب میکنیم

را برابر با accept می کنیم و در تب action

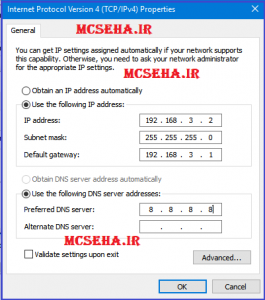

ethr3 را آیپی می دهیم 192.168.3.1/24

و pc را هم 192.168.3.2/24 با گت وی 192.168.3.1

حالا روتر را ping کنیم

192.168.100.1 -t -l 2000

می تواینم به جای accept دراپ drop را هم انتخاب کنیم و جلو پکت رو هم می گیرد

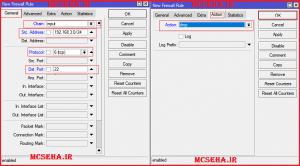

سناریو 2

چطور shh و یا تلنت telnet را ببندیم

chin را برابر با input قرار می دهیم

src address برابر 192.168.3.0/24 قرار می دهیم

protocol را روی tcp قرار می دهیم

و پورت دستینیشن را برابر 22 قرار می دهیم

و اکشن action را برابر با drop قرار می دهیم

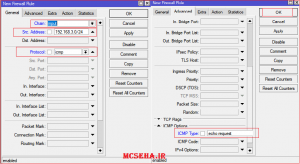

چطور ping را ببندیم

بستن پروتکل icmp

chain را برابر با input قرار می دهیم و src address را برابر با 192.168.3.0/24

قرار می دهیم پروتکل را بر روی icmp قرار می دهیم و می توانیم انتخاب کنیم در قسمت icmp option گزینه echo request را انتخاب میکنیم و action را روی drop قرار می دهیم

کانال تلگرامی میکروتیک

output در فیلتر رول چیست ؟

output یعنی destination خارج از میکروتیک است

آیا امکان مسدود کردن یک کاربر در صورتی که رمز را هم داشته باشه متصل نشه کلا درحال دریافت آدرس آیپی نوشته کنه

بله ایپی access deny کن