DHCP Snooping در سیسکو

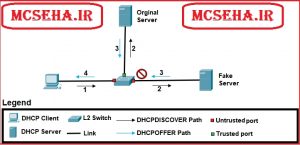

از طریق فعال کردن DHCP Snooping روی سوییچهای سیسکو میتونیم جلوی attack های مربوط به dhcp رو کاهش بدیم. فقط پورت مربوط به dhcp اصلی شبکه رو برای سوییچ trustمیکنیم و سوییچ به زیبایی جلوی offer هایی که از dhcp های مزاحم میاد رو میگیره

سرور هایی که به صورت ناخواسته در شبکه شما راه اندازی می شود و باعث مختل شدن شبکه می شود

در سوئیچ های سیسکو قابلیتی به عنوان dhcp snooping برای جلوگیری از عملکرد dhcp سرور های غیر مجاز یا rogue در شبکه در سوئیچ های از این قابلیت استفاده می کنیم

بعد از فعال سازی dhcp snooping یک جدول یا table ایجاد می کند که به dhcp snooping table یا dhcp binding database معروف است

سوئیچ از این جدول برای شناسایی و فیلتر کردن پیام های untrust و برای شناسایی dhcp سرور های مجاز و قابل اعتماد یا غیر اعتماد استفاده می کند

به این صورت کار می کند که اگر مک ادرس مبدا ثبت نشده باشد سوئیچ ان پیام را مسدود می کند

dhcp snooping در سوئیچ های سیسکو باعث می شود که سوئیج از dhcp اصلی ایپی را به سیستم مربوطه عبور دهد

در واقع dhcp snooping باعث می شود که فقط از dhcp server اصلی ایپی بگیرد

اگر روی سوئیچ dhcp snooping فعال باشد می توان پاسخ DHCP responses را دریافت کرد

اگر یک درگاه سوئیچ غیرقابل اعتماد باشد مجاز به دریافت DHCP نخواهید بود

DHCP snooping دستورات

برای فعال سازی dhcp snoopig از دستور زیر استفاده می کنیم

Switch1(config)#ip dhcp snooping

اگر بخواهیم روی یک ویلن انجام بدیم از دستور زیر استفاده می کنیم

Switch1(config)#ip dhcp snooping vlan 10-15

DHCP snooping را برای vlan های ۱۰ تا ۱۵ فعال می کند.

پیکر بندی پورت DHCP-Server در DHCP snooping:

، ما باید برخی از پورت های سوئیچ را که به DHCP-Server متصل هستن به صورت Trust پیکربندی کنیم

Switch1(config)#interface fa 0/5

Switch1(config-if)#ip dhcp snooping trust

تنظیم محدودیت های پیام های DHCP روی پورتهای سوییچ

برای جلوگیری از حمله DoS به سرور DHCP

برای تعیین حد مجاز پیام های DHCP در یک پورت به پنج پیام در هر ثانیه از این دستور استفاده می کنیم:

Switch1(config)#interface fa 0/2

Switch1(config-if)#ip dhcp snooping limit rate 5

نکته امنیتی :سرویس DHCP خود را Authorized و خطرات DHCP snoop را مد نظر داشته باشید .بر فرآیند dns dynamic update از طریق dns update proxy نظارت کنید.

دو نوع Attack که در شبکه های Lan استفاده میشن یا میشدند

– DHCP Snooping

– DHCP Starvation

– ARP Spoofing

– Dynamic ARP Inspection (DAI)

کانال آموزش شبکه

آیا وجود یک DHCP سرور میتونه یک حمله حساب بشه؟چگونه؟ما برای جلوگیری از حمله چیکار میتونیم بکنیم؟

دی اچ سی پی سرور خیلی ربطی به حمله نداره. یکسری حملات روی dhcp انجام میشه و امکانش هست که از کارکرد dhcp سواستفاده کرد. اما درکل dhcp ربطی به حمله نداره.

در کلاس امنیت یک تمرین عملی دارم که باید در مورد dns و dhcp و arp باید در مورد هر کدوم حملات spoofing و snooping را طراحی کنم می تونین کمک کنید

یه شبکه کوچیک داخلش راه اندازی کنید

بعدم یه کلاینت اتکر اضافه کنید و حملات رو باهاش انجام بدید